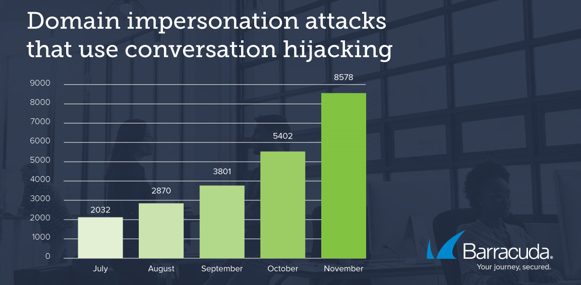

W ostatnich miesiącach badacze z firmy Barracuda zaobserwowali gwałtowny wzrost liczby ataków, w których przejmowano konwersacje wykorzystując do tego podszywanie się pod cudze domeny (domain impersonation). Analiza około 500 tys. ataków e-mailowych pokazała 400-procentowy wzrost liczby takich ataków pomiędzy lipcem 2019 r. – kiedy to w analizowanych wiadomościach e-mail było około 500 takich ataków – a listopadem, kiedy zanotowano ich ponad 2000.

Choć sama liczba ataków wykorzystujących podszywanie się pod domenę jest niezwykle niska w porównaniu z innymi rodzajami ataków phishingowych, to jednak te wyrafinowane ataki są bardzo spersonalizowane, a przez to – skuteczne, trudne do wykrycia i kosztowne.

Można jednak unikać wzrostu zagrożenia przejmowaniem konwersacji e-mail w wyniku ataków wykorzystujących podszywanie się pod domeny oraz wskazówki, które pomogą chronić np. firmę.

Wyróżnione zagrożenie

Cyberprzestępcy włączają się do istniejącej korespondencji biznesowej lub inicjują nową korespondencję na podstawie informacji zebranych z zainfekowanych kont e-mail lub innych źródeł. Zwykle, choć nie zawsze, jest to powiązane z włamaniem na konto pocztowe. Atakujący analizują wiadomości e-mail oraz aktywność takiego konta, aby zrozumieć operacje biznesowe, oraz poznać transakcje w toku, procedury płatności i inne szczegóły.

Takie konta są jednak rzadko wykorzystywane do samego przejmowania konwersacji. Zamiast tego cyberprzestępcy wysyłają wiadomości tworząc domeny podszywające się pod domenę atakowaną. Następnie, wykorzystując informacje z przejętych kont, jak korespondencję pomiędzy pracownikami, partnerami i klientami, tworzą wiarygodnie wyglądające wiadomości przy pomocy których nakłaniają ofiary do przelania im pieniędzy lub zmiany definicji przelewów bankowych.

Szczegóły

Operacje przechwytywania konwersacji są dokładnie zaplanowane. Cyberprzestępcy korzystają z przejętego konta lub w inny sposób badają organizację docelową, żeby zrozumieć transakcje biznesowe i przygotować się do ataków.

Do samych ataków wykorzystywane są domeny o nieznacznie zmodyfikowanych nazwach w stosunku do domeny atakowanej – np. poprzez usunięcie lub dodanie litery albo zmianę jednej litery na inną, podobną. W ramach przygotowań do takiego ataku cyberprzestępcy rejestrują lub kupują potrzebne im domeny. Różnice te są bardzo subtelne i łatwe do przeoczenia – dlatego ta forma ataku jest bardzo skuteczna.

Na przykład osoba próbująca podszyć się pod domenę mogłaby użyć bardzo podobnego adresu. Taki zabieg zabezpiecza napastnika przed wykryciem podejrzanej korespondencji przez prawowitego właściciela konta. Ponadto, ataki związane z przejmowaniem konwersacji są zwykle długotrwałe i mogą wymagać wielu tygodni korespondencji z ofiarą. Tymczasem często nie udaje się utrzymać kontroli nad przejętym kontem przez dostatecznie długi czas. Przeniesienie korespondencji poza organizację, pozwala napastnikom kontynuować ataki nawet, jeżeli włamanie na konto zostanie wykryte i zablokowane.

Ostatecznym celem ataków jest nakłonienie ofiar do zrealizowania przekazu czy przelewu albo zmiany danych kontrahenta w banku (np. numeru jego konta). Podszywanie się pod domenę i przejmowanie konwersacji wymaga zaangażowania czasu i środków, jednak z punktu widzenia napastnika może to być opłacalne, ponieważ takie spersonalizowane ataki są często skuteczniejsze od mniej wyrafinowanych technik.

Oszuści modyfikują taktykę działania, aby ominąć bramy i filtry antyspamowe. Dlatego bardzo ważne jest dysponowanie rozwiązaniem, które do wykrywania i blokowania ataków wykorzystuje sztuczną inteligencję. Wykorzystać należy technologie, które nie ograniczają się do poszukiwania złośliwych odsyłaczy lub załączników. Analiza typowych wzorców komunikacji w organizacji z wykorzystaniem uczenia maszynowego pozwala później wykrywać anomalie, które mogą wskazywać na atak.